Zatímco kybernetická bezpečnost zahrnuje zabezpečení počítačových systémů proti škodlivým útočníkům, přijala bezpečnostní postupy od armády, aby posílila své úsilí při prevenci a zastavení kybernetických útoků. Jednou takovou praxí vypůjčenou z armády je hloubková obrana (DiD)

Hloubková obrana je vojenská strategie, kterou lze vysledovat až do středověku, kdy hrady měly více vrstev zabezpečení, jako jsou padací mosty, příkopy, příkopy, hradby a strážní věže, které hradu poskytovaly další vrstvy zabezpečení.

Hloubková obrana byla také používána během první a druhé světové války, kdy armáda kopala zákopy, používala strategicky umístěné kulomety, stavěla opevnění a používala protitankové překážky ke zpomalení postupu nepřátel, způsobila ztráty a získala čas na odvetu.

V kybernetické bezpečnosti je hloubková obrana bezpečnostní praxí, kde je více bezpečnostních produktů a ovládacích prvků, jako jsou firewally, šifrování a systémy detekce narušení, vrstveno a používáno společně k ochraně sítí a počítačových systémů před útoky.

To má za následek zvýšené zabezpečení kritických aktiv, což ztěžuje průnik do systémů, protože když selže jedno bezpečnostní opatření, existují další vrstvy zabezpečení, které chrání systém před hrozbami.

Hloubková obrana využívá redundanci v kybernetické bezpečnosti, díky čemuž je velmi efektivní, protože jediné opatření nebo kontrola kybernetické bezpečnosti nemůže zastavit všechny formy kybernetických útoků. Vícevrstvý přístup k ochraně do hloubky ke kybernetické bezpečnosti umožňuje ochranu před širokým spektrem kybernetických útoků, což vede k lépe zabezpečeným počítačovým systémům, které je velmi obtížné kompromitovat.

Table of Contents

Prvky obrany do hloubky

Hloubková obrana se skládá z následujících klíčových prvků

Fyzické kontroly

Jedná se o bezpečnostní opatření zavedená za účelem zabezpečení počítačových systémů a zabránění fyzickému přístupu k systémům narušitelům. To obvykle zahrnuje omezení přístupu k počítačovým systémům umístěním fyzické infrastruktury, jako jsou bezpečnostní kamery, zamčené dveře, skenery průkazů totožnosti a biometrické systémy, nebo dokonce zaměstnávání stráží do místností s kritickými počítačovými systémy.

Technické kontroly

Jedná se o hardware a software implementovaný k ochraně systémů před škodlivými útočníky. Příklady takových bezpečnostních opatření zahrnují brány firewall, vícefaktorové ověřování, systémy detekce nebo prevence narušení (IDS/IPS), antivirus a správu konfigurace a mnoho dalších.

Administrativní ovládací prvky

Ty zahrnují zásady a postupy organizace pro její zaměstnance, které jsou určeny ke kontrole přístupu ke zdrojům organizace a také vedou zaměstnance ke správným postupům kybernetické bezpečnosti, aby se omezily lidské chyby, které mohou vést k ohrožení počítačových systémů útočníky.

Proč je důležitá obrana do hloubky

Kevin Mitnick, který byl svého času považován za nejslavnějšího hackera na světě poté, co hacknul systémy společností jako Sun Microsystems, Nokia a Motorola, je známý tím, že řekl, že „cokoli tam venku je zranitelné vůči útoku, pokud má dostatek času a zdrojů“.

Toto tvrzení platí dodnes, zejména s ohledem na sofistikované nástroje přístupné útočníkům. To zase znamená, že nikdy neexistuje jediné řešení kybernetické bezpečnosti, které by nebylo možné kompromitovat. To je důvod, proč je hloubková obrana velmi důležitá ve světě se sofistikovanými útočníky, kteří mají přístup k nesmírným zdrojům.

Hloubková obrana nutí organizace zaujmout proaktivní přístup ke své bezpečnosti a myslet na bezpečnost svých zdrojů, i když jeden bezpečnostní produkt selže.

Toto vrstvení různých bezpečnostních produktů poskytuje společnostem robustní ochranu jejich kritických zdrojů a výrazně snižuje pravděpodobnost ohrožení jejich systémů. Hloubková obrana útočníkům velmi ztěžuje proces kompromitování systémů.

Navíc nutí organizace, aby zaujaly holistický přístup ke své bezpečnosti a řešily všechny možné způsoby, jak mohou být zasaženy jejich systémy. Stejně jako v armádě, kde hloubková obrana zpomaluje útoky a získává čas na odvetu, dělá totéž v kybernetické bezpečnosti.

Hloubková obrana může zpomalit zlomyslné aktéry před tím, než vstoupí do systémů, a poskytnout správcům čas identifikovat útoky a implementovat protiopatření k zastavení útoků dříve, než naruší jejich systémy.

Také omezuje škody způsobené útočníky v případě, že jedno bezpečnostní opatření selže, protože jiné bezpečnostní kontroly omezí přístup a rozsah škod, které mohou útočníci způsobit systému.

Jak funguje obrana do hloubky

Klíčovou součástí hloubkové obrany je redundance bezpečnostních opatření, která útočníkům ztěžuje provádění útoků. Útočník může například zvážit fyzický příchod do vašich prostor, aby do vašich systémů nainstaloval infikovanou jednotku USB.

Útočníka lze zastavit tím, že prostory obsadí ochranka nebo použije biometrické údaje k přihlášení a kontrole přístupu k počítačům.

Za předpokladu, že jsou ve svém útoku velmi odhodlaní a přesunou své zaměření na útok na síť odesíláním malwaru do sítě, lze takový útok zastavit pomocí firewallu, který monitoruje síťový provoz, nebo antivirem nainstalovaným v síti.

Nebo řekněme, že se pokusí získat přístup k síti pomocí kompromitovaných přihlašovacích údajů, vícefaktorové ověřování implementované v síti jim může zabránit v přístupu k systému.

Za předpokladu, že se stále dokážou dostat do systému, může systém detekce narušení zachytit a nahlásit jejich narušení, které pak může být vyřešeno před tím, než dojde k dalšímu poškození. Alternativně lze k aktivnímu zastavení hrozeb použít také systém prevence narušení.

Pokud mají projít všemi těmito bezpečnostními opatřeními, můžete útočníkům zabránit ve zneužívání citlivých informací šifrováním dat při přenosu a v klidu.

Útočníci mohou být ve svých útocích někdy velmi odhodlaní a obejít různá bezpečnostní opatření nainstalovaná k zabezpečení dat, hloubková obrana funguje tak, že útočníkům velmi ztěžuje přístup k systému. To je může odradit od jejich útoků, nebo ještě lépe dát organizaci čas reagovat na útoky dříve, než dojde k prolomení jejich systémů.

Hloubkové použití případů obrany

Hloubkovou obranu lze použít v různých scénářích. Některé z nich zahrnují:

#1. Zabezpečení sítě

Běžnou aplikací hloubkové obrany je ochrana sítí před útoky. To se obvykle provádí pomocí firewallů pro monitorování síťového provozu na základě zásad organizace a systémů ochrany proti narušení, které monitorují zákeřnou síťovou aktivitu a provádějí opatření k prevenci a zmírnění narušení v síti.

Kromě toho je v síti nainstalován antivirový software, který zabraňuje instalaci malwaru v síti nebo odstraňuje jakýkoli nainstalovaný software.

Poslední vrstvou zabezpečení je šifrování dat v klidu a dat při přenosu v síti. Tímto způsobem, i když útočníci obejdou všechna předchozí bezpečnostní opatření, nebudou moci využívat data, ke kterým přistupují, protože jsou šifrována.

#2. Zabezpečení koncového bodu

Koncové body jsou zařízení, jako jsou servery, stolní počítače, virtuální stroje a mobilní zařízení, která se připojují k síti organizace. Zabezpečení koncových bodů zahrnuje zabezpečení těchto zařízení před hrozbami.

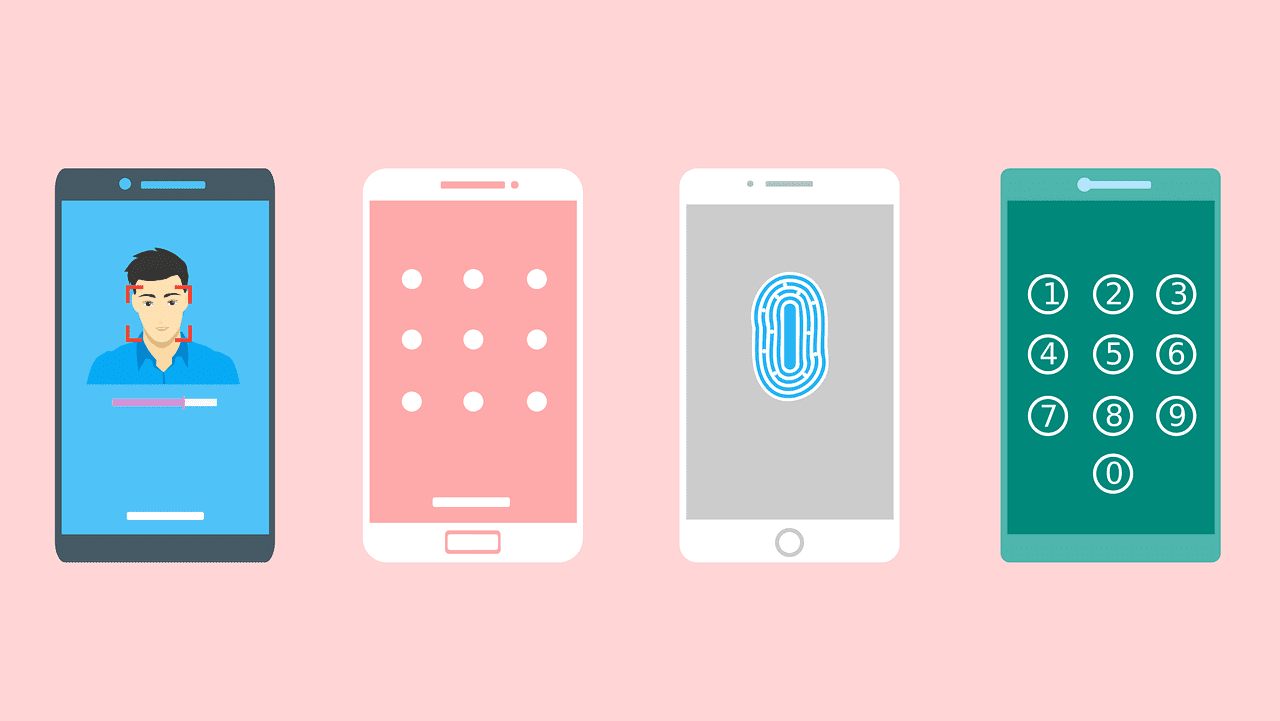

Strategie ochrany do hloubky v zabezpečení koncových bodů může zahrnovat fyzické zabezpečení místa, kde se koncové body nacházejí, používání silných hesel a vícefaktorové autentizace pro řízení přístupu k zařízením a protokolování aktivit zařízení. Pro přidání dalších vrstev zabezpečení lze také implementovat brány firewall, antivirový software a šifrování dat.

#3. Zabezpečení aplikací

Hloubková ochrana je také užitečná při zabezpečení aplikací, protože zpracovávají citlivá data, jako jsou bankovní účty uživatelů, osobní identifikační čísla a adresy.

V takovém scénáři lze hloubkovou obranu implementovat použitím osvědčených postupů kódování, aby se minimalizovaly bezpečnostní chyby, pravidelným testováním aplikací za účelem hledání zranitelností, šifrováním dat při přenosu a v klidu a implementací vícefaktorové autentizace k potvrzení identity. uživatelů a také vést záznamy o činnostech prováděných uživateli aplikace.

Vrstvená bezpečnost vs. obrana do hloubky

Přestože tato dvě bezpečnostní opatření zahrnují použití více vrstev bezpečnostních produktů pro zvýšení bezpečnosti počítačových zdrojů, liší se implementací a zaměřením. Oba však spoléhají na vybudování redundance pro zvýšení bezpečnosti.

Vrstvené zabezpečení je přístup k zabezpečení, kde je nasazeno několik bezpečnostních produktů k ochraně nejzranitelnějších oblastí zabezpečení organizace.

V tomto přístupu jsou různé bezpečnostní přístupy nasazeny ve stejné vrstvě nebo zásobníku, jako je použití různého antivirového softwaru, takže v případě, že jeden antivirus postrádá virus nebo má nějaký nedostatek, druhá dostupná možnost může virus zachytit nebo překonat nedostatky. jiného antiviru.

Dalším příkladem je použití více firewallů nebo systémů detekce narušení, takže v případě, že jeden produkt nedokáže detekovat nebo zastavit narušení, jiný produkt jej může zachytit.

Takový přístup zajišťuje, že bezpečnost počítačových systémů není ohrožena, i když jeden produkt selže. Vrstvené zabezpečení může být napříč různými bezpečnostními vrstvami, aby se zvýšila bezpečnost kritických počítačových systémů.

Na rozdíl od vrstveného zabezpečení, které staví redundanci na jedné vrstvě zabezpečení, hloubková obrana vytváří redundanci napříč více vrstvami nebo oblastmi možného útoku, aby chránila počítačové systémy proti široké škále útoků.

Příkladem ochrany do hloubky je implementace firewallů, vícefaktorové ověřování, systémy detekce narušení, fyzické zamykání místností s počítači a používání antivirového softwaru. Každý bezpečnostní produkt řeší jiný bezpečnostní problém, a tak chrání systém před širokým spektrem útoků.

Závěr

Předchozí kybernetické útoky ukázaly, že aktéři se zlými úmysly budou při hledání zranitelnosti v jakémkoli systému zkoušet různé útočné vektory. Vzhledem k tomu, že útočníci mají k dispozici širokou škálu útoků, které mohou spustit za účelem kompromitace systému, organizace se nemohou spoléhat na jediný bezpečnostní produkt, který zaručí bezpečnost jejich počítačových zdrojů proti útočníkům.

Je proto důležité implementovat obranu do hloubky, aby byly kritické počítačové zdroje chráněny před širokou řadou útoků. To má tu výhodu, že je zajištěno, že jsou pokryty všechny možné kanály, které mohou útočníci použít ke zneužití systému.

Hloubková obrana také poskytuje organizacím výhodu zpomalení útoků a odhalování probíhajících útoků, což jim dává čas čelit hrozbám dříve, než mohou kompromitovat jejich systémy.

Můžete také prozkoumat Honeypots a Honeynets v oblasti kybernetické bezpečnosti.