Upřednostňujete zabezpečení IT majetku před čímkoli jiným ve vaší organizaci? Pak potřebujete nejlepší nástroje pro správu přístupu k identitě popsané zde.

V dnešním digitálním prostředí je zabezpečení hlavním zájmem každého podniku. Hackeři vyvíjejí nové techniky a nástroje, jak krást data z podniků a prodávat je na temném webu.

Drsní hackeři by vás jednoduše donutili zaplatit miliony dolarů jako výkupné únosem celé vaší IT infrastruktury, včetně kritických databází, které by mohly ublížit tisícům uživatelů.

Podniky tedy kromě přísných zásad zabezpečení dat a hesel používají robustní nástroje IAM jako záložní zdroj pro zabezpečení obchodních dat.

Table of Contents

Co je správa přístupu k identitě (IAM)?

Správa přístupu k identitě (IAM) je sada aplikací, zásad a nástrojů, které dohlížejí, udržují a definují, který zaměstnanec nebo zainteresovaná strana má přístup k jakému digitálnímu majetku.

Pro podniky jsou digitálními aktivy hlavně aplikační servery, databáze zákazníků, nástroje ERP, fakturační aplikace, platební aplikace, mzdová data zaměstnanců a další.

V DevSecOps znamená přístup k digitálním aktivům kontrolu úložišť kódu, přístup k kanálům CI/CD, externím a interním znalostním bázím, platformám jako službě, intranetům, softwarovým protokolům a obchodním komunikačním kanálům.

Stručně řečeno, vy nebo správce kybernetické bezpečnosti musíte řídit přístup ke každému digitálnímu zdroji, na kterém vaše firma závisí, aby fungovala bezchybně.

Need for Identity Access Management (IAM)

Nejprve potřebujete IAM, abyste přidělili přístup k podnikovým aplikacím a zdrojům stávajícím a novým zaměstnancům. Několika kliknutími můžete někomu zrušit přístup z ERP nebo v případě potřeby udělit přístup.

IAM vám umožňují být v oblasti podnikového zabezpečení více proaktivní než reaktivní. Není dobrý nápad přísně uplatňovat zásady zabezpečení v organizaci poté, co byla zasažena porušením dat a ztrátou příjmů.

Místo toho musíte od prvního dne prosazovat zásady zabezpečení dat a řízení přístupu, abyste předešli ztrátám pověsti a peněžním ztrátám.

Další významné důvody, proč získat řešení IAM, jsou:

- Zajistěte škálovatelnost zabezpečení vaší firmy pomocí cloudové aplikace, která dokáže nepřetržitě sledovat 10 až tisíce zaměstnanců přistupujících k serverům, kódovým základnám, balíčkům kontejnerů, zákaznickým datům, platebním metodám atd.

- Zastavte úniky dat v místě, kde začíná, a tím situaci ovládněte dříve, než se do toho zapojí média, veřejnost a investoři.

- Udělejte nulové plýtvání licencemi a přidělováním zdrojů tím, že budete vždy skenovat taková obchodní aktiva. Poté dynamicky alokujte požadované zdroje, abyste ušetřili peníze a zabránili tomu, aby se obchodní data nedostala do nesprávných rukou.

Jak funguje správa přístupu k identitě?

K ochraně obchodních dat funguje řešení IAM tak, že poskytuje následující bezpečnostní funkce a nástroje:

#1. Přístup Single Sign-On

Řešení IAM poskytuje bezproblémový přístup ke všem podnikovým aplikacím a účtům prostřednictvím podnikového e-mailu. Zaměstnanci si nemusí pamatovat tuny uživatelských účtů a hesel.

#2. Log, Audit A Report

Zaznamenávejte každou akci ve vaší IT infrastruktuře a hlásí vám data z jakéhokoli nedávného bezpečnostního incidentu, událostí resetování hesla, požadavků na přihlášení z vnějších sítí a dalších.

#3. Autorizace uživatele

Zabraňuje uživatelům provádět nepovolené změny ve vašich systémech, aplikacích a webech tím, že pravidelně autorizuje jejich akce skenováním databáze uživatelských účtů, zda neobsahují poslední změny.

#4. Ověření uživatele

IAM zavádí bezpečnostní ověřování pokaždé, když se zaměstnanec přihlásí do vašich podnikových systémů. Mohla by nabízet hesla, texty z mobilních telefonů, přístup na základě fyzického bezpečnostního klíče, CAPTCHA a další. Také nutí uživatele, aby pravidelně měnil hesla a další přihlašovací údaje.

#5. Poskytování a rušení uživatelských oprávnění

Jakmile vytvoříte uživatelský účet v nástroji IAM, zajistí přístup ke konkrétním obchodním systémům v závislosti na roli nebo určení. Nástroje IAM mohou směrovat tyto požadavky na poskytování přes několik správců, aby bylo zajištěno vícebodové schválení.

Kromě toho smazání jednoho uživatele z IAM okamžitě odebere předchozí přístup k aplikaci a databázi. Děje se to v reálném čase a nástroj zablokuje zaměstnance, i když aktivně pracují na aplikaci.

#6. Správa systémových uživatelů

Nástroje IAM se integrují se všemi podnikovými databázemi, aplikacemi, servery, virtuálními desktopy a cloudovými úložišti. Stačí si vytvořit jeden uživatelský profil v nástroji IAM a příslušná osoba získá vámi poskytnutou aplikaci a přístup k datům.

Jak vám pomůže nástroj pro správu přístupu k identitě?

Efektivní nástroj IAM pomáhá vašemu podnikání následujícími způsoby:

- Poskytněte jeden zdroj pravdy pro vše o zabezpečení digitálních dat a majetku

- Nechte nového zaměstnance začít pracovat první den tím, že provedete bezpečnostní prověrky několika kliknutími

- Chraňte obchodní data okamžitým zrušením přístupu zaměstnanců, kteří opouštějí společnost

- Upozorňovat vás na bezpečnostní incidenty, abyste mohli zakročit dříve, než utrpíte těžké škody

- Zabraňte obtěžování způsobenému informátory a hrozbami zevnitř

- Blokujte anomální akce zaměstnanců nebo externích dodavatelů detekcí podezřelého chování pomocí umělé inteligence (AI) a strojového učení (ML).

Dále probereme funkce, které je třeba hledat v nástroji IAM.

Funkce nástroje IAM

Při nákupu nástroje IAM se ujistěte, že je dodáván s následujícími nezbytnými funkcemi:

- Náklady na vlastnictví by neměly být na vyšší straně.

- Nástroj musí nabízet fakturaci na základě uživatelského účtu. Když si vytvoříte několik účtů, zaplatíte méně. Při vytváření více účtů zaplatíte více. A za hromadné vedení účtu by měla být množstevní sleva.

- Řešení IAM musí nabízet šest standardních funkcí. Jedná se o jednotné přihlášení, hlášení, ověřování, autorizaci, poskytování oprávnění a řídicí panel.

- Nástroj se musí řídit zásadou autorizace s nulovou důvěryhodností.

- Měl by randomizovat autentizační systém, aby informoval uživatele o jejich odpovědnosti za bezpečnost dat.

Nyní, když jste objevili základy konceptu správy přístupu k identitě, níže naleznete několik ideálních nástrojů pro jakýkoli digitální podnik:

Správa identity a přístupu AWS

Pokud hostujete cloudové aplikace, databáze a analytické projekty na Amazon Web Services, pak je AWS IAM ideálním řešením pro ochranu obchodních dat. Nabízí mnoho funkcí, ale nejdůležitější jsou následující:

- Analyzátor přístupu IAM

- IAM centrum identity

- Správa účtu IAM nebo uživatelských rolí

- Spravujte oprávnění IAM, jako je poskytování a rušení

- Vícefaktorové ověřování pro přísné zabezpečení dat a odpovědnost

AWS IAM byste měli používat, pokud ve svém podnikání cítíte potřebu následujícího:

- Přiřaďte podrobná oprávnění a používejte atributy, jako je role, tým, umístění atd., pro zřizování účtu

- Kontrolní účty jednotlivě nebo hromadně

- Implementujte postupy zabezpečení dat v celé organizaci pomocí několika kliknutí

- Udržujte zásady nejmenších oprávnění pro obchodní aplikace a data

AWS nabízí rozsáhlé zdroje týkající se implementace a provozu AWS IAM. Můžete se tak rychle učit a začít okamžitě.

Okta IAM

Pokud hledáte komplexní řešení pro správu identit a poskytování služeb založených na identitách, vyzkoušejte Okta. Má více než 7 000 integrací podnikových aplikací. Tým správy integrace Okta také aktivně spolupracuje s projekty vývoje aplikací, které v budoucnu uvolní aplikace.

Mezi jeho klíčové funkce IAM patří mnoho funkcí, včetně následujících:

- Univerzální přihlášení

- Jednotné přihlášení

- Bez hesla

- Adaptivní MFA

- Správa životního cyklu

- Pracovní postupy

- Správa identity

Okta má dvě různé služby v oblasti správy přístupu k identitám. Prvním řešením je služba orientovaná na zákazníka. Pokud nabízíte služby SaaS koncovým uživatelům, hostujete OTT videoplatformy, weby založené na předplatném nebo webový obsah za placeným serverem, můžete používat Customer Identity od Okta.

Dále můžete pomocí Workforce Identity Cloud umožnit zaměstnancům, dodavatelům, klientům, spolupracovníkům a nezávislým pracovníkům přístup k vašemu obchodnímu majetku v cloudu i mimo něj.

ManageEngine

ManageEngine AD360 od společnosti Zoho je integrovaný nástroj IAM, který umožňuje správcům zabezpečení IT upravovat, zajišťovat a rušit identity uživatelů. Umožňuje vám řídit přístup uživatelů k síťovým zdrojům na veřejných, soukromých, hybridních nebo on-premise serverech.

Vše výše uvedené můžete provádět napříč servery Exchange, místní službou Active Directory a cloudovými aplikacemi z centrálního softwaru nebo webového řídicího panelu.

Stručně řečeno, ManageEngine AD360 poskytuje vašim zaměstnancům na výplatní pásce a mimo výplatní pásku rychlý přístup k aplikacím, ERP, zákaznickým datům, obchodním wiki atd. během několika minut. Poté můžete přístup zrušit, když opustí firmu nebo se domníváte, že přístup již pro konkrétního zaměstnance nepotřebuje.

SailPoint IAM

Řešení IAM společnosti SailPoint je založeno na základním systému IAM řízeném integrací, automatizací a inteligencí. Kolem jeho základního systému správy přístupu k identitě jsou dílčí funkce.

Tyto submoduly zajišťují, že řešení IAM vašeho podniku funguje 24*7 bez selhání. Některé pozoruhodné dílčí funkce jsou uvedeny níže:

- Správa nástrojů SaaS

- Automatizované zřizování a rušení uživatelských účtů

- Doporučení pro přístup na základě umělé inteligence

- Pracovní postupy IAM

- Analýza dat a přístupové statistiky

- Digitální certifikáty pro přístup k aplikacím, čtení souborů a tak dále

- Správa hesel, resetování a blacklisting

- Správa přístupu k souborům a dokumentům

- Obstarávejte žádosti o přístup

SailPoint nabízí řešení IAM pro různé průmyslové vertikály, jako je zdravotnictví, výroba, bankovnictví, státní správa, vzdělávání a další.

Nástroje IAM nabízejí pohodlné služby, jako je implementace nulové důvěryhodnosti, zefektivnění vaší IT infrastruktury, dodržování předpisů a zabezpečení zdrojů kdekoli a kdykoli.

Řešení Fortinet IAM

Řešení Fortinet IAM poskytují bezpečnostní funkce nezbytné k potvrzení identity zaměstnanců, zákazníků, prodejců a zařízení při vstupu do vaší intranetové nebo internetové sítě.

Jeho důležité vlastnosti a výhody jsou uvedeny níže:

- Zajišťuje, aby správně autentizovaní, autorizovaní a ověření uživatelé měli přístup k vašim firemním zdrojům v cloudu i mimo něj

- Jeho vícefaktorová autentizace zajišťuje, že původní uživatel má přístup k povoleným zdrojům. V případě jakéhokoli úniku dat víte, na koho se obrátit.

- Fortinet SSO zajišťuje bezproblémový přístup k IT infrastruktuře bez pamatování hesla. Využívá podporu SAML, OIDC, 0Auth a API.

- Fortinet IAM podporuje zásady přinesení vlastního zařízení (BYOD), účty hostů, ad-hoc přístup a mnoho dalších.

JumpCloud IAM

JumpCloud vám pomůže snížit náklady na vlastnictví řešení IAM o více číslic prostřednictvím jednotného zařízení a řešení IAM. Díky této službě minimalizujete režijní náklady a složitost systému IAM a také zajistíte, že budete jednat s menším počtem dodavatelů IT.

Jakmile nastavíte jeho řešení, můžete zaměstnancům, stážistům, klientům, stakeholderům, prodejcům a návštěvníkům umožnit přístup k IT infrastruktuře prostřednictvím následující obchodní logiky:

- Poskytněte přístup k libovolnému nebo vybranému zdroji

- Udělte přístup z libovolného nebo vybraného umístění

- Poskytněte přístup s fyzickou nebo digitální identitou

- Schvalte přístup z cloudu

- Poskytněte přístup k důvěryhodnému hardwaru nebo softwaru

Jeho nástroj IAM vám umožňuje spravovat procesy, pracovní postupy, zařízení a lidi z jedné webové aplikace hostované v otevřeném adresáři spravovaném JumpCloud.

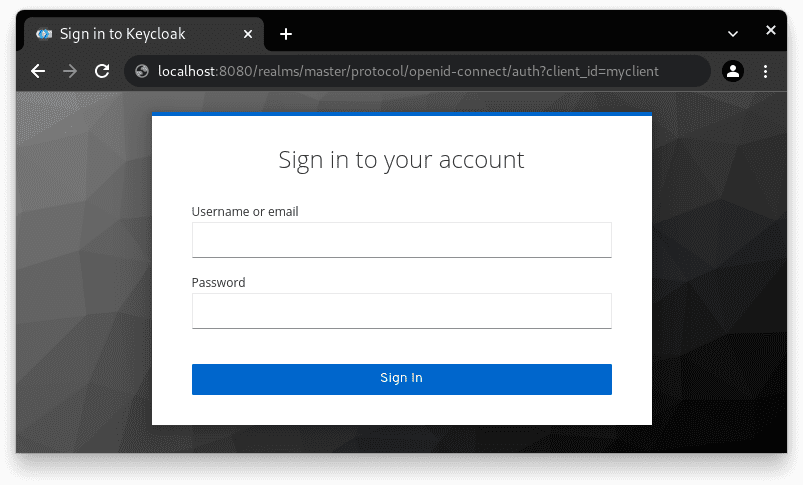

Keycloak Open Source IAM

Keycloak je open-source produkt IAM, který prochází neustálým vývojem díky grantům a sponzorství od Red Hat. Pokud vaše firma potřebuje na míru vyvinutá řešení IAM, která jiné společnosti nenabízejí, můžete vyzkoušet Keycloak.

Jeho pozoruhodné vlastnosti jsou následující:

- Keycloak SSO pro přihlášení a odhlášení pro mnoho aplikací v jedné organizaci nebo platformě

- Vytvořte sociální přihlašovací stránky, které uživatelům umožní používat vaše cloudové služby pomocí účtů Google, GitHub a Facebook

- Můžete si vytvořit své vlastní řešení IAM pomocí kódové základny Keycloak a vaší relační databáze

- Toto řešení IAM můžete integrovat se servery Active Directory a protokolem LDAP (Lightweight Directory Access Protocol)

Jeho server je k dispozici ke stažení zdarma s kódovou základnou Keycloak, obrázkem kontejneru a operátorem.

Ping Identita

Ping Identity využívá svůj proprietární cloud PingOne pro správu přístupu k identitě prostřednictvím cloudové platformy a poté uživatele nasměruje na jiný cloud nebo místní server. Cloud PingOne je vhodný pro vaše zákaznicky orientované úlohy a interní pracovní síly.

Vytvoříte účet pro schváleného uživatele v cloudu PingOne a vytvoříte pracovní postup ověřování. Ping Identity organizuje cestu zákazníka nebo zaměstnance do obchodní aplikace prostřednictvím předem nastaveného pracovního postupu.

Zahrnuje následující kroky:

- Detekce uživatelských dat a zařízení

- Ověření uživatele

- Profilování aktivity uživatele na vašich IT aktivech

- Proveďte ověření pomocí sekundárních bezpečnostních protokolů

- Obchodní partneři autorizují nového uživatele

- Uživatel získá bezproblémový přístup k vybraným aplikacím a databázím

Závěrečná slova

Získání správného nástroje pro správu přístupu k identitě není procházka růžovým sadem. IT administrátoři a manažeři kybernetické bezpečnosti stráví týdny pracovní doby, aby se rozhodli, který nástroj jim pomůže nastavit požadovanou úroveň zabezpečení.

Můžete ušetřit peníze a čas a zůstat při smyslech tím, že vyzkoušíte některé z nejlepších nástrojů IAM uvedených výše v tomto článku.

Další na řadě jsou nejlepší techniky ochrany před kybernetickými útoky.