Skenování portů je technika, která se využívá v oblasti počítačových sítí k identifikaci aktivních komunikačních bodů, takzvaných portů, na cílovém zařízení.

Představte si to jako oťukávání dveří domu, abyste zjistili, které z nich jsou otevřené a které naopak zavřené.

Porty jsou virtuální rozhraní, jež umožňují různorodým síťovým službám a aplikacím vzájemně komunikovat prostřednictvím sítě.

Je to metoda, jakým bezpečnostní odborník může ověřit, které „dveře“, neboli porty, jsou v síti přístupné.

Každý počítač má mnoho portů, které fungují jako brány, přičemž každý z nich odpovídá za odlišné typy komunikace.

Některé porty jsou aktivní a připravené komunikovat s ostatními, zatímco jiné jsou neaktivní a nereagují.

Když se provádí skenování portů, na tyto porty se odesílají malé testovací zprávy, aby se ověřilo, zda se obdrží odpověď.

Pokud se odpověď obdrží, znamená to, že port je otevřený a že existuje potenciální způsob, jak komunikovat s počítačem nebo sítí skrze tento port.

Tento proces může být použit jak pro legitimní účely, například pro ověření zabezpečení vlastní sítě, tak i pro potenciálně škodlivé účely, jako je hledání slabých míst pro narušení systému.

Význam skenování portů

Skenování portů má v počítačových sítích zásadní význam z mnoha důvodů. Mezi hlavní patří:

Zjišťování sítě

Skenování portů je klíčový nástroj, který správci sítě využívají k odhalování zařízení v jejich síti a služeb, které na nich běží.

Pomáhá udržovat přesný přehled o zařízení a jejich konfiguracích, což je nezbytné pro efektivní správu sítě.

Odstraňování problémů se sítí

Tato metoda může napomoci identifikovat problémy, když dochází k síťovým obtížím, například při problémech s připojením. Prostřednictvím kontroly stavu specifických portů mohou správci objevit nesprávně nastavené služby nebo firewally, které brání provozu.

Hodnocení bezpečnosti

Jedním z primárních využití skenování portů je posuzování bezpečnostní úrovně sítě. Může být použito k odhalení potenciálních zranitelností v síťových zařízeních.

Například otevřený port, který používá zastaralou službu, může být vstupním bodem pro útočníky.

Konfigurace brány firewall

Skenování portů se používá k testování a ověřování konfigurací firewallů. Správci sítí mohou tímto způsobem ověřit, že firewally správně filtrují provoz a chrání síť, a to jak z interního, tak z externího pohledu.

Detekce narušení

Systémy IDS (detekce narušení) a IPS (prevence narušení) často používají techniky skenování portů k identifikaci podezřelé síťové aktivity. Pokud IDS zjistí neobvyklé množství pokusů o připojení k určitým portům, může vyvolat poplach.

Mapování sítě

Skenování portů také pomáhá při vytváření síťových map, což je klíčové pro porozumění uspořádání sítě.

Sledování služeb

Tato technika se rovněž používá pro sledování služeb, aby se zajistilo, že fungují správně. Automatizované kontroly mohou pravidelně monitorovat stav klíčových portů a generovat upozornění v případě detekce problémů.

Penetrační testování

Etickí hackeři standardně používají skenování portů jako součást penetračního testování k posouzení zabezpečení sítě. To jim pomáhá objevit potenciální slabiny, které by útočníci mohli zneužít.

Jak funguje skenování portů?

Následuje podrobný popis, jak skenování portů funguje:

#1. Výběr cíle

Prvním krokem je specifikovat cílové zařízení nebo IP adresu, které chcete skenovat. Může se jednat o jedno zařízení nebo celou síť.

#2. Výběr skenovacího nástroje

Skenování portů se obvykle provádí za pomoci specializovaných nástrojů nazývaných skenery portů. Uživatel si může proces skenování konfigurovat s různými parametry.

#3. Odesílání testovacích paketů

Skener portů zahájí proces odesláním série testovacích paketů na cíl. Každý z těchto paketů je směrován na konkrétní port cílového zařízení.

Tyto pakety slouží k ověření stavu cílových portů a jsou navrženy tak, aby napodobovaly reálný síťový provoz.

#4. Analýza odpovědí

Cílové zařízení zpracuje příchozí testovací pakety a odpovídá v závislosti na stavu daného portu. Existují čtyři běžné typy odpovědí:

Otevřený: Cílové zařízení reaguje kladně na testovací paket, pokud je port otevřený a služba na něm aktivně naslouchá. To značí, že port je přístupný.

Zavřený: Pokud je odpovědí „port je zavřený“, znamená to, že na cílovém počítači aktuálně není aktivní žádná služba.

Filtrováno: Pokud je port filtrován, skener neobdrží žádnou odpověď. Příčinou může být firewall nebo jiná bezpečnostní opatření, která blokují testovací pakety.

Nefiltrováno: V některých případech skener nemusí dostat žádnou odpověď, a tudíž není jasné, zda je port otevřený, nebo zavřený.

#5. Záznam výsledků

Skener portů zaznamenává odpovědi získané od cílového zařízení pro každý testovaný port. Sleduje, které porty jsou otevřené, zavřené, nebo filtrované.

#6. Generování zprávy

Po skenování všech určených portů nástroj shrne výsledky do zprávy. Ta poskytuje podrobné informace o otevřených portech a jim odpovídajících službách, které lze využít pro další analýzu.

#7. Interpretace výsledku

Posledním krokem je analýza výsledků skenování portů s cílem posoudit bezpečnostní situaci cílového zařízení. To může odhalit potenciální zranitelnosti a nesprávné konfigurace, které vyžadují pozornost.

Typy skenování portů

Následují některé obvyklé techniky skenování portů:

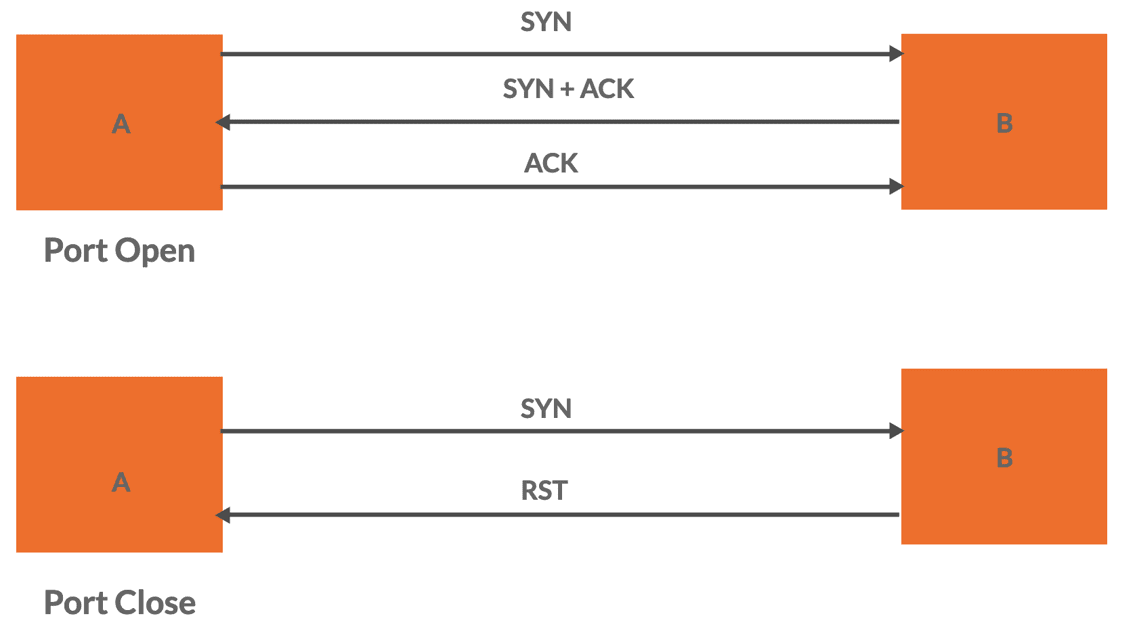

#1. TCP Connect Scan

Toto je nejzákladnější forma skenování portů. Snaží se navázat úplné TCP spojení s každým portem, aby zjistilo, zda je otevřený, nebo zavřený.

Pokud se podaří navázat spojení, port je považován za otevřený. Toto skenování je poměrně snadno detekovatelné.

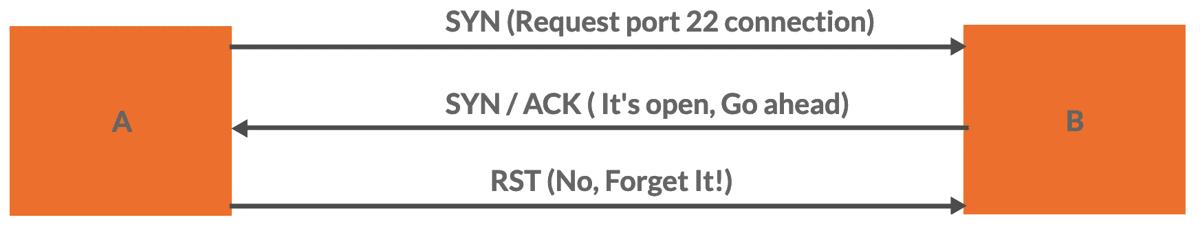

#2. TCP SYN Scan (polootevřené skenování)

Tento typ skenování posílá TCP SYN paket na cílový port. Pokud je port otevřený, vrací se SYN-ACK zpráva.

Skener odesílá RST (reset) zprávu k přerušení spojení místo dokončení třífázového handshake. Oproti úplnému skenování připojení je tento přístup méně nápadný.

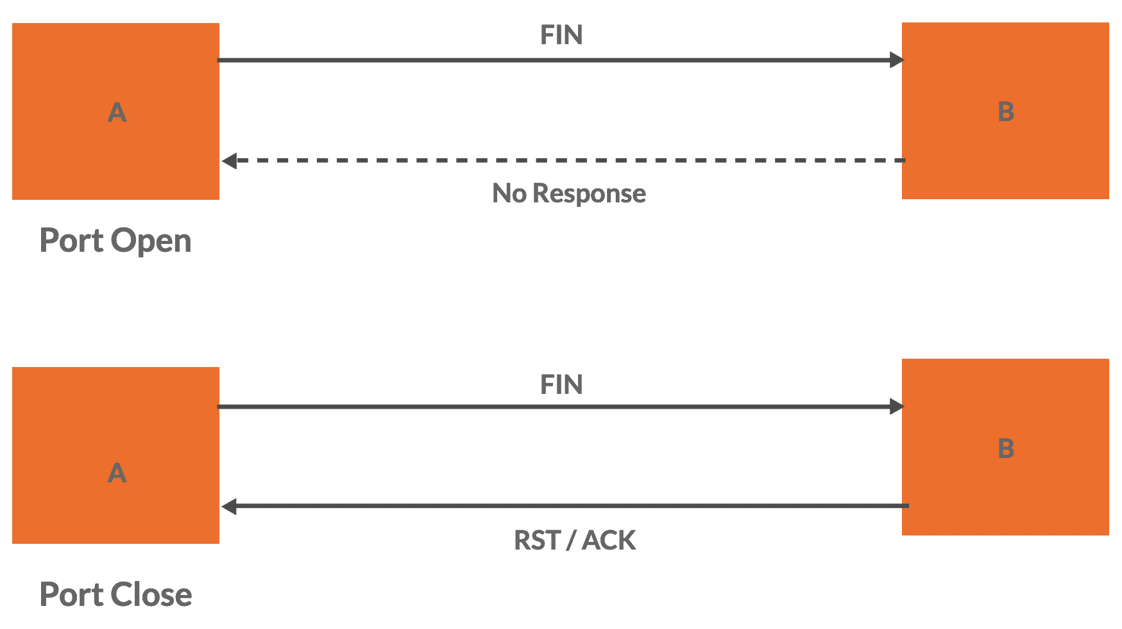

#3. TCP FIN skenování

Skener pošle TCP FIN paket na cílový port.

Pokud je port zavřený, odpoví paketem RST. Pokud je port otevřený, FIN paket je obvykle ignorován. Toto skenování může být účinné v některých situacích, ale nemusí fungovat u všech systémů.

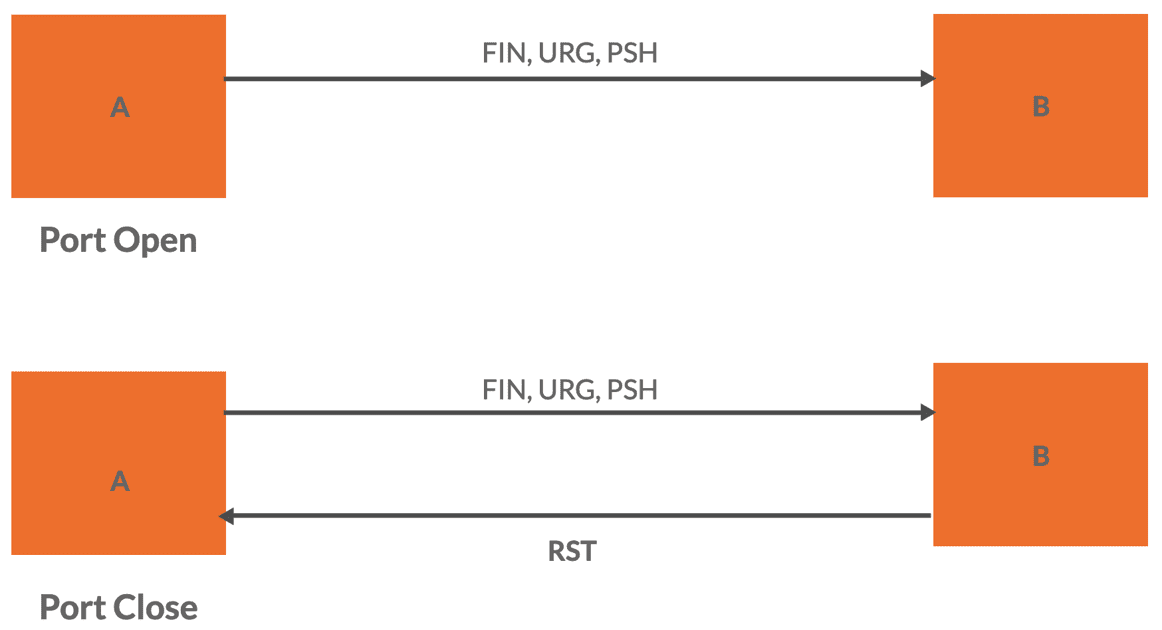

#4. TCP XMAS Tree Scan

Odesílá TCP paket s příznaky FIN, URG a PSH nastavenými stejně jako FIN skenování.

Pokud je port zavřený, měl by odpovědět paketem RST. Pokud je port otevřený, paket je ignorován.

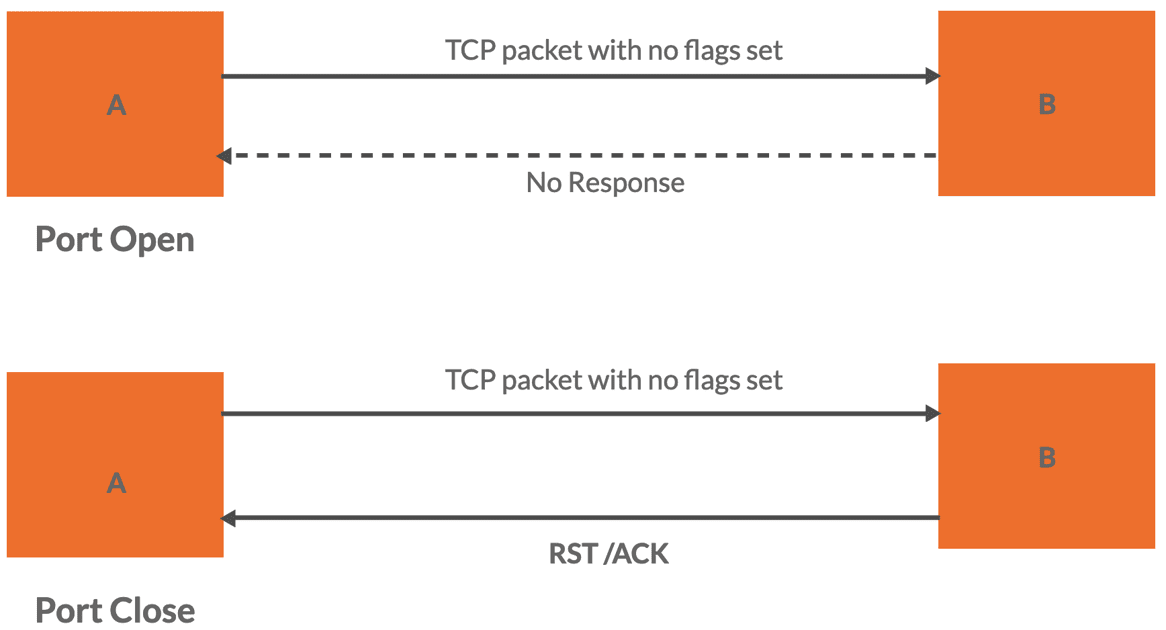

#5. TCP Null Scan

Skener pošle TCP paket bez nastavených příznaků.

Otevřené porty odeslaná data ignorují a zavřené porty často reagují odpovědí RST. Podobně jako u XMAS Tree scan je tento přístup nenápadný, ale ne vždy úspěšný.

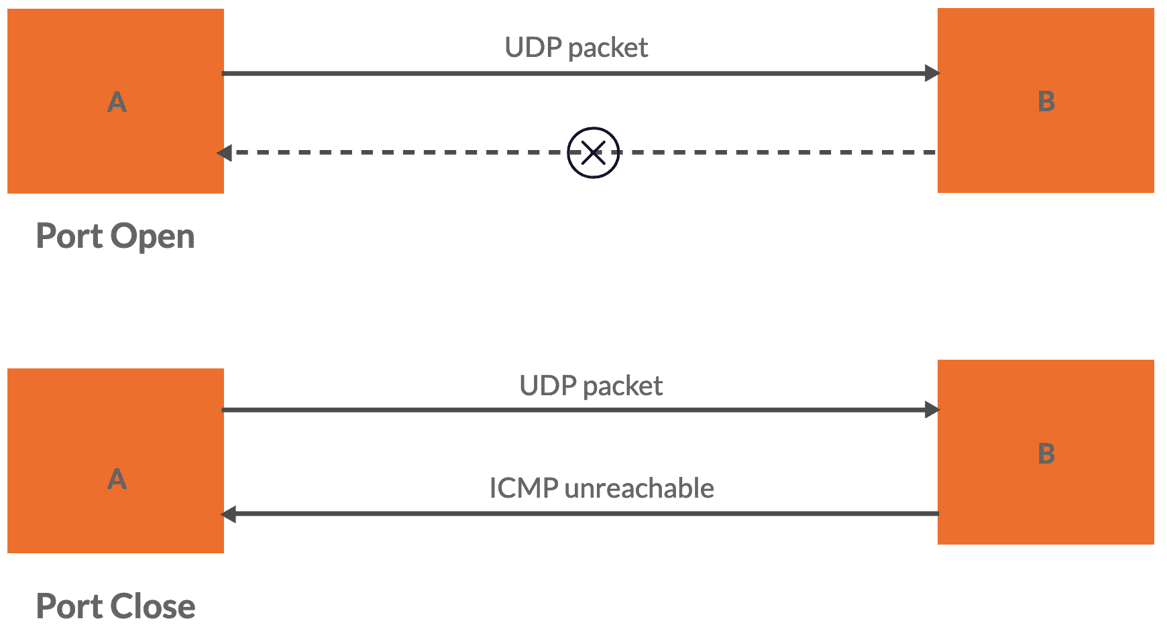

#6. Skenování UDP

Skenování UDP portů je obtížnější, protože UDP je bez připojení.

Skener pošle UDP paket na cílový port a čeká na odpověď.

Pokud je port zavřený, může odpovědět zprávou ICMP Port Unreachable. Pokud je otevřený, je možná odezva na aplikační vrstvě.

Skenování UDP může být pomalejší kvůli absenci protokolu orientovaného na připojení.

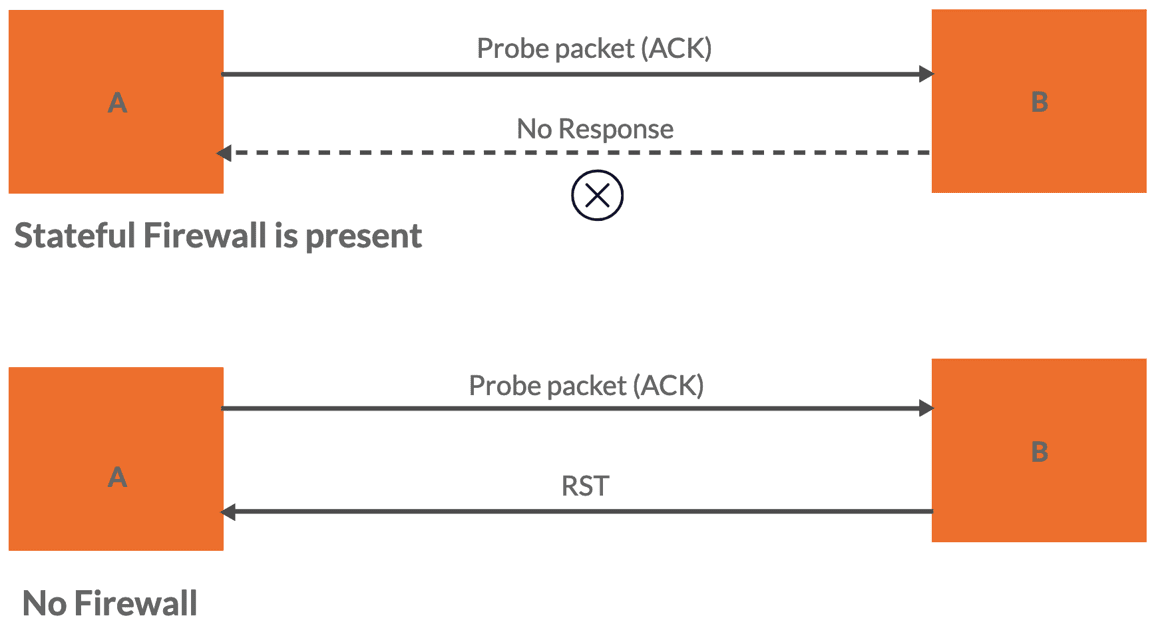

#7. ACK Scan

Během tohoto skenování se na cílový port odesílá ACK paket (potvrzení). Odezva závisí na tom, zda je port filtrován, nebo nefiltrován.

Pokud je port filtrován, může reagovat paketem RST, nebo nemusí reagovat vůbec. Pokud není filtrován, může paket ignorovat. Toto skenování se hodí pro identifikaci stavových firewallů.

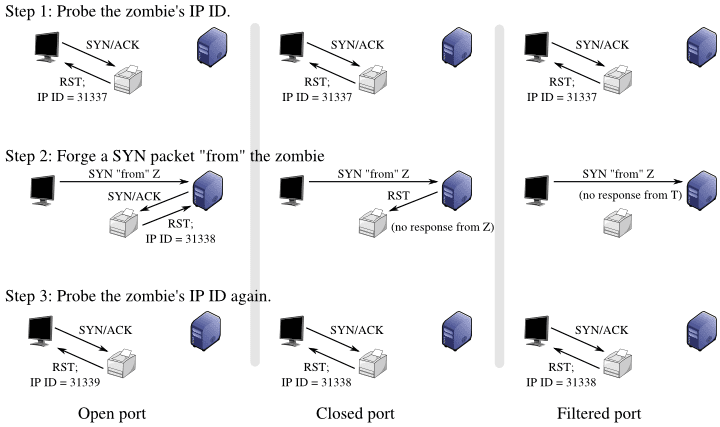

#8. Idle Scan (Zombie Scan)

Toto skenování je pokročilejší metoda, která využívá „zombie“ hostitele, což je nevědomý prostředník k provedení skenování.

Stav cílového portu zjišťuje skener pečlivým zkoumáním sekvenčních čísel IPID (identifikační pole) v odpovědích od zombie hostitele.

Skenování při nečinnosti je velmi nenápadné, ale jeho provádění je náročné.

Zdroj obrázku – bamsoftware

Zdroj obrázku – bamsoftware

Důležité upozornění: Neautorizované skenování portů může být vnímáno jako neoprávněný zásah. Vždy se ujistěte, že máte potřebná oprávnění a právní povolení, než provedete skenování portů.

Nejlepší portové skenery

Nástroje pro skenování portů automatizují a usnadňují mnoho manuálních úkolů spojených s průzkumem sítě.

#1. Nmap (mapovač sítě)

Jedním z nejvýkonnějších nástrojů pro skenování sítí s otevřeným zdrojovým kódem je Nmap.

Dodává se se skriptovacím jádrem, které umožňuje uživatelům psát a spouštět vlastní skripty k provádění různých úkolů během skenování. Tyto skripty mohou být použity s externími databázemi k detekci zranitelností, shromažďování informací a dalším účelům.

Nmap může také poskytnout údaje o typu firewallu a pravidlech filtrování paketů používaných v síti analýzou toho, jak jsou pakety filtrovány nebo zahazovány.

Zde je podrobný článek o používání Nmap pro skenování zranitelnosti. Neváhejte si ho přečíst.

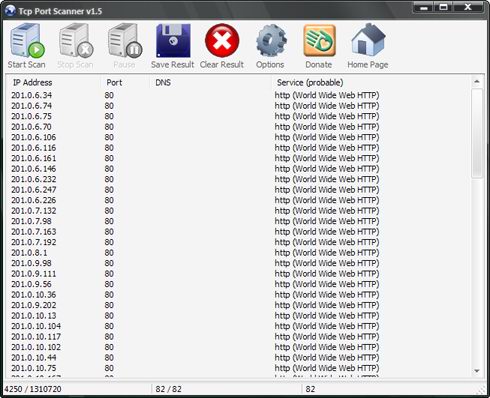

#2. Skener TCP portů

Skener TCP portů je bezplatný a uživatelsky přívětivý síťový nástroj, který je navržen k analýze stavu TCP/IP portů na cílovém zařízení.

Jednou z jeho vynikajících vlastností je rychlost skenování. Dokáže skenovat sítě rychlostí až 10 000 portů za sekundu.

Používá hlavně metodu skenování SYN, která odesílá TCP SYN paket na cílový port a analyzuje odpověď.

Uživatelé si mohou také uložit výsledky skenů do textového souboru.

#3. Netcat

Netcat je výkonný síťový nástroj používaný pro čtení a zápis dat přes síťová připojení pomocí protokolu TCP/IP a běžně se používá pro ladění sítě.

Dokáže navazovat odchozí i příchozí síťová připojení pomocí protokolů TCP nebo UDP.

Podporuje také tunelování, které umožňuje vytvářet specializovaná připojení, jako je konverze UDP na TCP, a poskytuje flexibilitu při konfiguraci síťových parametrů, jako jsou rozhraní a naslouchací porty.

Netcat nabízí pokročilé možnosti, jako je režim odesílání s vyrovnávací pamětí, který posílá data v zadaných intervalech, a hexdump, který může zobrazovat odeslaná a přijatá data v hexadecimálním formátu.

Obsahuje také volitelný analyzátor a respondér telnet kódů RFC854, který může být užitečný pro emulaci telnet relací.

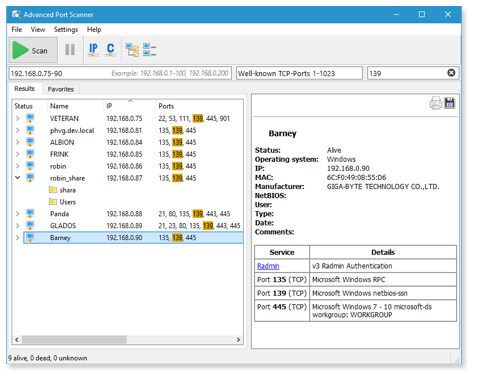

#4. Pokročilý skener portů

Pokročilý skener portů je další mocný nástroj, který dokáže rychle zjistit, jaká zařízení jsou připojena k síti a které z nich mají otevřené porty.

Snadno zjistí, jaké programy nebo software běží na těchto otevřených portech, a také umožňuje snadný přístup ke zdrojům za nimi, pokud zjistí, že jsou porty otevřené.

Může vám například pomoci otevřít webové stránky (HTTP/HTTPS), stahovat soubory (FTP) nebo přistupovat ke sdíleným složkám na jiných počítačích.

Dokonce vám umožňuje ovládat další počítače na dálku (vzdálená správa). Představte si to jako schopnost ovládat počítač na jiném místě, téměř jako byste seděli přímo před ním. To může být užitečné při řešení problémů, nebo správě více počítačů.

Jak kybernetičtí útočníci používají skenování portů?

Útočníci používají skenování portů jako metodu průzkumu k získávání informací o potenciálních cílech a zranitelnostech. Zde je postup, jak to dělají:

Identifikace zranitelných služeb

Útočníci skenují řadu IP adres, nebo konkrétních cílů, aby našli otevřené porty a služby.

Mohou se zaměřit na známé porty, které souvisí s běžnými službami (např. port 80 pro HTTP), aby identifikovali potenciální zranitelnosti webových serverů, nebo jiných služeb.

Mapování sítě

Skenování portů útočníkům pomáhá mapovat rozložení sítě a identifikovat zařízení a jejich role. Tyto informace usnadňují plánování dalších útoků.

Snímání otisků prstů

Útočníci analyzují odpovědi získané z otevřených portů k identifikaci konkrétního softwaru a jeho verze, která na cíli běží. To jim pomáhá navrhovat vektory útoku pro zranitelnosti daného softwaru.

Obcházení firewallu

Útočníci mohou provádět skenování portů, aby našli otevřené porty, které obcházejí pravidla firewallu, což jim může potenciálně umožnit získat neoprávněný přístup k síti, nebo zařízení.

Obrana proti skenování portů

Zvažte následující opatření k obraně proti skenování portů a ochraně vaší sítě:

Firewally

Používejte robustní pravidla firewallu k omezení příchozího a odchozího provozu. Otevírejte pouze porty nezbytné pro základní služby a pravidelně kontrolujte a aktualizujte konfigurace firewallu.

Systém IDS a IPS

Implementujte systémy detekce a prevence narušení pro monitorování podezřelých aktivit v síťovém provozu, včetně pokusů o skenování portů, a provádějte manuální akce k blokování nebo varování před takovými aktivitami.

Zabezpečení portů

Pravidelně skenujte svou vlastní síť a hledejte otevřené porty a služby. Zavřete všechny nepoužívané porty, abyste zmenšili plochu, kterou lze napadnout.

Sledování sítě

Nepřetržitě monitorujte síťový provoz, zda se nevyskytují neobvyklé, nebo opakované pokusy o připojení, které by mohly značit pokus o skenování portů.

Omezení rychlosti

Implementujte pravidla omezující rychlost na firewallech a routerech k omezení počtu pokusů o připojení z jedné IP adresy. Útočníkům to znesnadní provádění rozsáhlých kontrol.

Honeypoty

Nasaďte honeypoty nebo návnady, abyste odvedli pozornost útočníka a shromáždili informace o jeho taktikách, aniž byste ohrozili skutečnou síť.

Pravidelné aktualizace

Udržujte veškerý software aktuální pomocí bezpečnostních záplat, abyste minimalizovali pravděpodobnost zranitelností, které by útočníci mohli zneužít.

Skenování portů vs. Skenování sítě

Zde je jasné srovnání mezi skenováním portů a skenováním sítě:

Skenování portů

Zaměření: Identifikace otevřených portů a služeb na konkrétním zařízení, nebo IP adrese.

Cíl: Nalezení vstupních bodů pro komunikaci, nebo potenciálních zranitelností na jednom cíli.

Metoda: Odesílání datových paketů na jednotlivé porty ke zjištění jejich stavu (otevřený, zavřený, filtrovaný).

Rozsah: Omezeno na jedno zařízení, nebo IP adresu.

Použití: Zabezpečení sítě, odstraňování problémů, zjišťování služeb a penetrační testování.

Síťové skenování

Zaměření: Mapování a zjišťování zařízení, podsítí a topologie sítě v celém rozsahu sítě.

Cíl: Vytvoření inventáře síťových prostředků, včetně zařízení a jejich charakteristik.

Metoda: Prohledávání více IP adres a zařízení k identifikaci jejich přítomnosti a atributů.

Rozsah: Pokrývá celou síť, včetně více zařízení, podsítí a segmentů sítě.

Použití: Správa sítě, hodnocení bezpečnosti, správa inventáře a posuzování zranitelností.

Skenování portů se zaměřuje na identifikaci otevřených portů a služeb na konkrétním zařízení, zatímco skenování sítě zahrnuje zjišťování a mapování struktury sítě v rámci širší síťové infrastruktury. Obě metody slouží různým účelům při správě sítě.

Závěr ✍️

Skenování portů je cenným nástrojem pro udržování zdraví a bezpečnosti počítačových sítí.

Doufám, že vám tento článek pomohl lépe porozumět skenování portů a jeho významu.

Možná vás také zaujmou informace o nejlepším softwaru pro řízení přístupu k síti při provádění hodnocení zabezpečení.